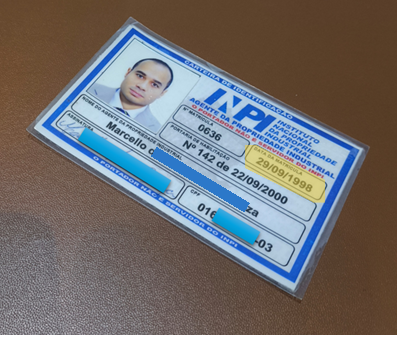

por Marcello Ávila Nascimento

A gestão da Propriedade Intelectual (PI) em Upstream e Midstream do setor de O&G exige uma combinação sofisticada de proteção tecnológica e gestão de risco de litígios e alavancagem de mercado.

O desafio central nesse setor é que muitas inovações em Upstream e Midstream (como técnicas de perfuração, software de reservatório ou equipamentos submarinos) são aplicadas em áreas remotas, confidenciais e frequentemente inacessíveis a terceiros, dificultando a detecção direta de infração (enforcement).

Principais Medidas de Enforcement de Patentes no Setor de Petróleo

O enforcement no setor de óleo e gás se apoia em uma estratégia de “Espada e Escudo” (ofensiva e defensiva), com um foco particular em pontos de controle logístico:

Vigilância e Litígios no Ponto de Controle

A estratégia de enforcement frequentemente se concentra em transformar a infração “invisível” em um ato público e comprovável, visando os pontos de entrada e saída no território nacional.

Vigilância em Portos e Alfândegas (A Prova de Fato)

A estratégia de flagrar a infração no momento da importação, como a fotografia de um navio ou equipamento em um porto (prática observada no Brasil), é uma das táticas mais eficazes. Ela resolve o dilema da “invisibilidade” da infração em Upstream e Midstream:

Evidência de Infração: O ato de “importar” um equipamento que contém uma tecnologia patenteada já constitui infração sob a Lei de PI brasileira. A foto ou inspeção no porto transforma a alegação de infração em prova cabal contra o importador ou service provider.

Vantagem – Ação Alvo: Permite que a ação judicial seja direcionada ao importador/proprietário do equipamento em um local físico e fixo (o porto ou a alfândega), facilitando procedimentos como a Busca e Apreensão Judicial para comprovar a infração antes que o equipamento seja levado para a área offshore remota.

Litígios Estratégicos e Dano Indireto

Ações de Infração Direta: É o método tradicional, buscando injunções (proibições de uso) e indenizações por uso não autorizado. No entanto, a infração direta de um processo ou equipamento usado downhole (no subsolo) ou em águas profundas é difícil de provar sem acesso a dados confidenciais do concorrente.

Infração Indireta (Contributory/Inducement): É um foco crucial. Em vez de processar o operador (Exxon, Shell, p.ex.) por usar a invenção no poço, processa-se o Fornecedor de Serviços (Service Provider) (p.ex. Schlumberger, Halliburton) que vende ou licencia o equipamento ou software infringente. É mais fácil de provar o ato de “vender um produto infringente” do que “usar um método infringente” em uma área remota.

Uso de Patentes como “Moeda de Troca” (Bargaining Chip): Um portfólio forte de patentes (o “escudo”) é usado para dissuadir concorrentes de processarem a empresa. A ameaça de uma contra-ação de infração (counterclaim) por parte do infrator alvo é uma das medidas de enforcement mais eficazes, forçando acordos de licenciamento cruzado (cross-licensing).

Monitoramento e Análise de Concorrentes

Análise de Patentes de Concorrentes (Patent Landscaping): O rastreamento constante dos depósitos de patentes dos concorrentes (p.ex. Shell, Chevron, BP, e service providers) pode revelar as áreas tecnológicas em que estão focados. Isso pode indicar onde eles estão prestes a lançar um produto que pode infringir patentes existentes.

Monitoramento de Lançamentos de Produtos: A análise de manuais, datasheets e comunicações de marketing de equipamentos de superfície e submarinos pode indicar o uso de uma tecnologia patenteada, mesmo que o uso final seja remoto.

Análise de Documentos Aduaneiros: Rastrear as Declarações de Importação (DIs) e as Declarações de Conteúdo Local no Brasil pode revelar os modelos exatos de equipamentos que estão entrando no país, correlacionando-os com possíveis patentes infringidas.

Acordos de Colaboração e Joint Ventures (JVs)

Definições Claras de PI: Em JVs (muito comuns no setor, como na exploração de reservas), o enforcement começa no contrato. É vital estabelecer quem possui a PI desenvolvida em conjunto e como os parceiros (que são frequentemente concorrentes diretos) podem usá-la. Ações de enforcement contra um parceiro de JV são comuns quando essas cláusulas são violadas.

Melhores Práticas para Proteger Patentes em Áreas Remotas

Para evitar que as patentes de tecnologia Upstream e Midstream sejam exploradas por concorrentes, os Heads of IP adotam uma combinação rigorosa de proteção por Patentes e Segredo Industrial (Trade Secret):

| Estratégia | Ação Recomendada | Objetivo |

| I. Fortalecimento da Patente | Reivindicações Abrangentes e Visíveis: Redigir reivindicações de patentes focando em características estruturais do equipamento que possam ser facilmente vistas ou inspecionadas no porto, em vez de focar apenas no método invisível downhole. | Focar o enforcement em atos públicos (venda, importação, controle de superfície). |

| II. Combinação PI | Patente OU Segredo Industrial: Para inovações que são difíceis de serem revertidas (reverse engineering) — como algoritmos de software de reservatório ou processos químicos internos — o Segredo Industrial é preferível, mantendo o sigilo interno estrito e seguro. | Proteger o know-how que a patente exigiria que fosse divulgado. |

| III. Proteção Contratual | NDAs e Segurança da Informação: Implementar Acordos de Não Divulgação (NDAs) exaustivos com todos os terceiros. Reforçar a segurança de dados digitais e cláusulas de confidencialidade em contratos de trabalho, com foco em proteger o conhecimento de funcionários que estão de saída. | Mitigar o risco de “vazamento de tecnologia” e roubo de trade secret. |

| IV. Compliance e Transparência | Testes de Campo sob Sigilo: Qualquer teste de campo ou implantação inicial de tecnologia deve ser realizado sob Acordos de Confidencialidade (NDAs) com todos os parceiros e contratados, para garantir a novidade da invenção antes do depósito da patente. | Preservar a novidade da invenção e evitar a anulação dos direitos de patente. |

O Uso Estratégico do Patent Landscaping no Setor de Petróleo

O Patent Landscaping é uma análise detalhada e estruturada de grandes volumes de dados de patentes, transformando informações técnicas e jurídicas dispersas em inteligência de negócios acionável. No setor de Óleo e Gás (Upstream e Midstream), ele serve primariamente para gestão de risco e suporte à decisão.

Previsão e Mitigação de Riscos de Litígio

O objetivo principal é identificar patentes que a empresa possa estar infringindo e patentes de terceiros que possam ser infringidas pela empresa (o seu “Escudo” de defesa).

| Risco Alvo | Como o Landscaping Ajuda | Ação Proativa do Head of IP |

| Infração Passiva (Risco “Ser Processado”) | Mapeia todas as patentes ativas de concorrentes (p.ex. Exxon, Shell, Service Providers) que cobrem a tecnologia que a empresa está prestes a lançar ou já está usando (Freedom to Operate – FTO). | Alerta FTO: Se for encontrado um risco alto, o projeto pode ser redesenhado (engenharia de contorno), a tecnologia pode ser licenciada do proprietário, ou um desafio de validade (nulidade da patente) pode ser preparado antecipadamente. |

| Agressividade Competitiva | Analisa o histórico de litígios de cada concorrente e seu volume de patentes ofensivas em áreas estratégicas. Identifica quais empresas têm maior probabilidade de usar seu portfólio para atacar. | Preparação do Contra-Ataque: Fortalecer o portfólio de patentes da empresa nas áreas mais visadas, preparando um contra-ataque (counterclaim) imediato em caso de litígio, o que muitas vezes força um acordo de licenciamento cruzado. |

| Validade da Patente | Compara as patentes existentes da empresa com o estado da técnica (patentes antigas e literatura científica) do setor. | Reforço de Patentes: Se uma patente da empresa estiver em risco de ser declarada nula (por falta de novidade, por exemplo), o Head of IP pode focar o enforcement em patentes mais robustas ou ajustar a estratégia de licenciamento para mitigar o risco de perda total de PI. |

Apoio à Estratégia de Inovação (P&D)

O Landscaping direciona os investimentos bilionários em Pesquisa e Desenvolvimento (P&D) no setor de óleo e gás:

Identificação de Lacunas Tecnológicas: Revela áreas onde os concorrentes não estão protegendo a PI, indicando oportunidades para a empresa inovar e dominar.

Tendências Futuras: Analisa a evolução do depósito de patentes em tecnologias emergentes (ex: CCUS – Captura, Utilização e Armazenamento de Carbono, ou Digital Twins para poços) para garantir que a P&D da empresa esteja alinhada com o futuro da indústria e da transição energética.

Suporte à Decisão em Transações

Em um setor de altos investimentos e Joint Ventures (JVs), a análise de patentes é vital antes de fechar qualquer negócio:

Due Diligence de PI: Antes de adquirir uma nova tecnologia, ou de entrar em uma JV, o Landscaping verifica a qualidade, a validade e a titularidade das patentes envolvidas. Isso evita que a empresa compre um ativo de PI que logo se mostrará inválido ou infringirá patentes de terceiros.

Otimização do Portfólio: Patentes com baixa utilidade ou alto custo de manutenção em jurisdições irrelevantes são identificadas e podem ser descontinuadas, liberando recursos para proteger inovações mais valiosas.

Em resumo, o Patent Landscaping é a ferramenta de Inteligência Competitiva do departamento de PI, permitindo que os líderes jurídicos se antecipem aos movimentos do mercado, transformando o risco de litígio em uma oportunidade para alavancar a posição tecnológica da empresa.

Engenharia de Contorno (Design-Around Engineering)

O Design-Around é a estratégia de modificar uma nova tecnologia de tal forma que ela atinja o mesmo resultado ou função da invenção patenteada por um concorrente, mas evitando intencionalmente o escopo das reivindicações da patente.

Não se trata de copiar, mas sim de contornar legalmente uma patente para garantir a Liberdade de Operação (Freedom to Operate – FTO) no mercado.

O Design-Around utiliza a análise detalhada das reivindicações de patentes de concorrentes para modificar intencionalmente um novo produto.

O objetivo é remover ou substituir um elemento essencial da reivindicação do concorrente por um novo, atingindo o mesmo resultado técnico, mas contornando legalmente a infração. Esta prática garante a autonomia tecnológica e frequentemente leva a novas patentes de melhoria para a própria empresa.

A Metodologia: Do Landscaping à Modificação

Para os Heads of IP do setor de petróleo, este processo é estruturado e rigoroso:

| Etapa | Ação na Estratégia de PI (Upstream/Midstream) |

| 1. Identificação de Risco (FTO) | O Patent Landscaping identifica patentes ativas de concorrentes (principalmente service providers) que representam um risco de infração para um novo produto (ex: um novo packer ou um novo sistema de aquisição sísmica). |

| 2. Análise Jurídica Detalhada | O advogado de patentes examina as reivindicações (claims) da patente do concorrente (a parte legal que define o que é protegido) com uma lupa. O foco é identificar os elementos essenciais que devem estar presentes para que a infração ocorra. |

| 3. Reengenharia (Design-Around) | O Head of IP trabalha com a equipe de P&D para modificar o design ou o processo da nova tecnologia. O objetivo é substituir ou remover pelo menos um elemento essencial da reivindicação do concorrente por um equivalente novo que não esteja coberto pela patente. |

| 4. Validação (Novo FTO) | Um novo relatório FTO é emitido sobre o design modificado para garantir que ele esteja “limpo” e que a nova modificação não infrinja acidentalmente outra patente de terceiros. |

| 5. Proteção de PI Própria | A modificação inovadora resultante do design-around é frequentemente patenteável. A empresa deposita uma nova patente (Patente de Melhoria) sobre o design modificado, criando uma “parede de patente” defensiva em torno de sua solução. |

Exemplos no Setor de Petróleo

Vigilância Submarina (Upstream): Uma empresa desenvolve um sensor submarino patenteado por um concorrente que usa um tipo específico de fibra óptica (elemento A) para transmissão de dados. A equipe de design-around modifica o sensor para usar uma tecnologia de transmissão acústica (elemento B), que é funcionalmente similar, mas juridicamente distinta e fora do escopo da reivindicação do concorrente.

Software de Simulação (Midstream/Upstream): Um algoritmo de otimização de fluxo de gás (Midstream) é patenteado com um passo de “ajuste iterativo em tempo real” (elemento C). A equipe de design-around cria uma solução que utiliza um modelo preditivo baseado em machine learning pré-treinado (elemento D), eliminando o “ajuste iterativo” da patente e contornando-a.

Vantagens Estratégicas do Design-Around

Minimização de Custos: É quase sempre mais barato realizar um design-around do que pagar royalties ou enfrentar um litígio caro e demorado, que pode levar anos.

Inovação Acelerada: O ato de tentar contornar uma patente existente frequentemente leva a soluções e inovações radicalmente novas que, de outra forma, não teriam sido exploradas, fortalecendo o portfólio da própria empresa.

Autonomia Tecnológica: Garante que a empresa não se torne excessivamente dependente de um concorrente para tecnologias críticas.

Em suma, o Design-Around é a aplicação prática do Mapeamento de Patentes: uma abordagem proativa e sofisticada onde a informação legal é usada como um mapa de estradas para inovar com confiança, desviando de minas terrestres de litígio e mantendo a Liberdade de Operação.

Proteção Complementar: Segredo Industrial (Trade Secret) no Setor de Petróleo

Enquanto a patente protege o conceito (reivindicação) por um tempo limitado (20 anos) em troca da divulgação da invenção ao público, o Segredo Industrial protege a informação não pública indefinidamente, desde que permaneça secreta.

1. Quando o Segredo Industrial é a Melhor Opção?

Os Heads of IP optam pelo Segredo Industrial quando o custo da revelação da tecnologia supera o benefício da exclusividade temporária da patente.

| Ativo de PI | Exemplos em Óleo & Gás (Upstream/Midstream) | Razão para Segredo Industrial |

| Algoritmos e Software | Algoritmos de processamento sísmico, modelos de simulação de reservatório, ou software de otimização de fluxo de dutos. | São códigos invisíveis ao público. Se o código-fonte for protegido, a concorrência não tem como copiá-lo ou provar a infração. |

| Fórmulas e Composições | Formulações de fluidos de perfuração (drilling fluids), aditivos químicos para cimentação de poços, ou composições de inibidores de corrosão em dutos. | A análise da composição final do fluido pode ser complexa ou impossível no campo. |

| Dados Operacionais | Dados proprietários de poços, curvas de produção histórica, parâmetros de otimização de campos e custos operacionais detalhados (know-how de campo). | Informação estratégica que confere vantagem econômica por ser desconhecida dos concorrentes. |

2. Estratégias de Proteção de Segredos Industriais

No Brasil, a proteção legal depende da demonstração de que a empresa tomou medidas razoáveis para manter a informação secreta.

| Mecanismo de Proteção | Ações Estratégicas Essenciais |

| Controle Físico e Digital | 1. Restrição de acesso ao código-fonte, fórmulas e know-how apenas a funcionários que precisam saber (need-to-know). 2. Implementação de sistemas de cibersegurança e criptografia robustos. |

| Contratos e RH | 1. Inclusão de cláusulas de confidencialidade rigorosas em contratos de trabalho e com fornecedores. 2. Realização de entrevistas de saída com engenheiros e cientistas para lembrá-los de suas obrigações de sigilo. |

| Acordos com Terceiros | Uso obrigatório de Acordos de Não Divulgação (NDAs) antes de compartilhar qualquer informação técnica em joint ventures, parcerias de P&D, ou com service providers. |

| Marcação de Documentos | Marcação explícita de documentos sensíveis com selos como “CONFIDENCIAL E PROPRIETÁRIO” para demonstrar que a empresa tratava a informação como segredo valioso. |

3. O Risco de Infraestrutura Compartilhada

O setor de petróleo depende fortemente de plataformas, navios e bases de apoio compartilhadas (como visto na sua pergunta inicial). Isso aumenta o risco de Segredo Industrial:

Vazamento por Contratados: Ao contratar um terceiro (vendor) para manutenção de um equipamento proprietário, o segredo industrial (ex: o método de calibração ou o manual técnico detalhado) pode ser exposto. Cláusulas contratuais robustas e auditorias são essenciais.

Espionagem Competitiva: O acesso físico a áreas portuárias e a observação de equipamentos (como visto na tática de vigilância em portos) pode ser usado por concorrentes para tentar deduzir o segredo industrial.

4. Implicações Éticas e Jurídicas: O Risco de Espionagem Corporativa

No ambiente de alta competitividade e valorização de know-how do setor de energia, o risco de espionagem corporativa é elevado, tornando-se o principal vetor de ameaça aos Segredos Industriais.

Ataque ao Segredo Industrial: O objetivo da espionagem é obter, sem autorização, dados técnicos de perfuração, fórmulas de fluidos ou código-fonte de software — as joias da coroa do Segredo Industrial.

Ameaça Interna (Insider Threat): A forma mais comum de espionagem não é a tecnológica, mas a humana. Funcionários-chave que mudam para a concorrência podem levar consigo know-how confidencial. A Lei Brasileira de PI tipifica a concorrência desleal por divulgação, exploração ou uso de conhecimentos, informações ou dados confidenciais obtidos por meios ilícitos.

Vigilância Ética vs. Ilegal: O rastreamento legal de navios e a análise pública de patentes (Landscaping) são éticos. No entanto, a obtenção de dados de poços por invasão de sistemas (hacking), a coação de funcionários ou o roubo físico de documentos são crimes graves de espionagem e concorrência desleal, sujeitos a processos cíveis e criminais severos.

Compliance e Cultura: O Head of IP deve trabalhar com o time de Compliance e Segurança para fomentar uma cultura de proteção de dados e garantir que os sistemas de segurança digital e física (especialmente em bases logísticas e escritórios de P&D) reflitam o altíssimo valor de seus Segredos Industriais.

5. O Caso Específico de Risco no Setor de O&G

Tipificação Legal (Lei nº 9.279/96): A proteção do Segredo Industrial no Brasil não se dá por registro, mas pela repressão à Concorrência Desleal, conforme o Artigo 195 da Lei de Propriedade Industrial (LPI). Os incisos mais relevantes são: Crime de Concorrência Desleal (Art. 195, XI): Comete crime quem “divulga, explora ou utiliza-se, sem autorização, de conhecimentos, informações ou dados confidenciais, utilizáveis na indústria, comércio ou prestação de serviços, a que teve acesso mediante relação contratual ou empregatícia”.

Ameaça Externa (Art. 195, XII): Aplica-se a terceiros que praticam o mesmo ato, como um concorrente que recebe as informações roubadas ou um consultor que as adquire ilicitamente.

A lei, portanto, foca no desvio de informação confidencial que tenha valor econômico e que o detentor (a empresa) tenha tomado medidas razoáveis para manter secreta.

O Judiciário brasileiro tem aplicado a LPI em casos de desvio de know-how técnico e estratégico.

| Contexto de Espionagem | Aplicação da Lei e Jurisprudência |

| Vazamento de Dados Estratégicos | Casos notórios (como investigações na Petrobras) envolveram o furto de notebooks ou discos rígidos com dados sigilosos sobre reservatórios, projetos de expansão e áreas de exploração. Isso configura um ataque direto ao segredo industrial e concorrência desleal, sendo investigado nas esferas cível, criminal e por órgãos de inteligência (como a PF e ABIN, se houver interesse nacional). |

| Ameaça Interna (Insider Threat) | A jurisprudência brasileira (ex: decisões no TJMG 1.0024.13.064567-9/003 e TJSP 1143235-62.2024.8.26.0100; 1017059-48.2018.8.26.0100) frequentemente condena ex-funcionários e as novas empresas contratantes por se valerem de conhecimentos confidenciais obtidos na relação de emprego anterior (por exemplo, fórmulas de fluidos ou design de equipamentos de produção). O ex-funcionário, que é a fonte mais comum de vazamento, está sujeito à pena agravada pela LPI. |

| Prova do Ato Desleal | Diferentemente da prova de Patente, a prova do Segredo Industrial é indiciária. O sucesso judicial depende de demonstrar: a) o caráter secreto da informação (provado por NDAs e políticas de sigilo); e b) a utilização indevida (provado por perícias que apontam a identidade técnica entre o know-how roubado e o produto lançado pelo concorrente). |

Em resumo, a estratégia de PI no setor equilibra:

Patente: Para o hardware e as soluções visíveis (que podem ser fiscalizadas no porto).

Segredo Industrial: Para o software, know-how e a “magia” que faz a tecnologia funcionar, mas que é difícil de ser copiada ou provada em tribunal.

A estratégia integrada de PI no setor de Petróleo (Upstream e Midstream) exige, portanto, que os Heads of IP sejam tanto advogados litigantes quanto engenheiros de inovação, utilizando a vigilância logística (portos) para o enforcement e a inteligência de PI (Landscaping e Design-Around) para a proteção proativa.

Restando dúvidas envie um e-mail para inpi@avilanascimento.adv.br, ou entre em contato pelo telefone (21) 3802-3838 ou pelo WhatsApp (21) 97272-8787.

Referências:

1. BRASIL. Lei nº 9.279, de 14 de maio de 1996. Regula direitos e obrigações relativos à propriedade industrial. Diário Oficial da União, Brasília, DF, 15 maio 1996.

2. Site oficial do escritório Ávila Nascimento Advocacia. Disponível em: https://avilanascimento.adv.br/#informativos. Acesso em 2024.

3. INSTITUTO NACIONAL DA PROPRIEDADE INDUSTRIAL (INPI). Manual de Patentes: Análise de Requisitos de Patenteabilidade. Rio de Janeiro: INPI. Disponível em: do Manual de Patentes – Site do INPI. Acesso em: 2 nov. 2025.

4. MAJORS, David et al. Protecting and Commercializing Petroleum Technology: Recent Developments in Intelligent Energy Law. Journal of World Energy Law & Business, v. 9, n. 4, p. 301–322, 2016. Disponível em: https://www.base.gov.pt/base4. Acesso em: 2 nov. 2025.

5. PETROBRAS. Patentes: Pesquisa que dá Resultado. Rio de Janeiro: Petrobras. Disponível em: https://petrobras.com.br/inovacao-e-tecnologia/patentes. Acesso em: 2 nov. 2025.

6. REIS, Sérgio; ALVES, Pedro. Vigilância de Patentes em Portos e o Setor de Óleo e Gás no Brasil. Revista Brasileira de Propriedade Intelectual, v. 10, n. 2, p. 45-60, 2024. Disponível em: https://direito.idp.edu.br/idp-learning/pesquisa-juridica/fontes-pesquisa-academica-direito/. Acesso em: 2 nov. 2025.

7. SCHLUMBERGER; BAKER HUGHES; HALLIBURTON (Setor de Service Providers). Relatórios Anuais e de Inovação Tecnológica (Diversos). 2023-2024. Disponível em: SLB (Schlumberger): https://www.slb.com/who-we-are/investor-relations/annual-reports; Baker Hughes: https://investors.bakerhughes.com/financials/annual-reports; Halliburton: https://www.halliburton.com/en/investor-relations/financial-information/annual-reports; Acesso em: 2 nov. 2025.

8. WORLD INTELLECTUAL PROPERTY ORGANIZATION (WIPO). Freedom to Operate (FTO) Analysis. Genebra: WIPO. Disponível em: https://www.wipo.int/fto. Acesso em: 2 nov. 2025.

FAQ Enforcement de Patentes O&G

Como as empresas de Óleo e Gás protegem suas inovações contra cópia no Brasil?

A proteção é feita por duas vias principais:

- Patentes: Protegem o conceito técnico e o hardware por 20 anos, focando em tecnologias visíveis (equipamentos de perfuração, peças subsea).

- Segredo Industrial (Trade Secret): Protege informações confidenciais (algoritmos de processamento sísmico, fórmulas de fluidos de perfuração e know-how operacional) por tempo ilimitado, desde que a empresa mantenha medidas razoáveis de segurança digital e contratual (NDAs).

O que é a estratégia de "Vigilância em Portos" e por que ela é importante?

A Vigilância em Portos é uma tática de enforcement legal que foca na fiscalização de equipamentos e navios ao chegarem ou saírem de bases logísticas no Brasil (ex: Macaé ou Rio de Janeiro). Como é difícil inspecionar equipamentos no mar (offshore), o ato de importar um produto infringente no porto é usado como prova de fato para iniciar litígios (Buscas e Apreensões) contra o service provider. É essencial para transformar uma infração "invisível" em um ato público.

O que é o crime de Concorrência Desleal e como se aplica ao roubo de know-how?

No Brasil, a Concorrência Desleal é tipificada pela Lei de Propriedade Industrial (Lei nº 9.279/96). Ela criminaliza a conduta de quem divulga, explora ou utiliza informações confidenciais (Segredo Industrial) de uma empresa sem autorização. O roubo de dados de poços, fórmulas químicas ou algoritmos por ex-funcionários ou hackers pode levar a ações cíveis por indenização e processos criminais, inclusive com pena de detenção.

O que é o crime de Concorrência Desleal e como se aplica ao roubo de know-how?

A principal ameaça é a Ameaça Interna (Insider Threat), onde funcionários-chave que migram para a concorrência levam consigo know-how confidencial e estratégias operacionais. Outras ameaças incluem espionagem corporativa e falhas de cibersegurança que expõem os modelos de simulação de reservatório ou algoritmos de otimização de fluxo de gás. A mitigação envolve a aplicação rigorosa de NDAs e a cultura de compliance.

escritório de propriedade intelectual, advogado de marcas na barra, advogado especialista em marcas na barra da tijuca, advogado de marcas no península, advogado especialista em marcas no península, advogado de marcas e patentes, advogado na barra da tijuca, advogado de inpi, advogado de direito autoral, advogado de direito digital, advogado especialista em inpi, advogado de propriedade intelectual, advogado especialista em propriedade intelectual na barra, registro de marca, registro de marca online, registro de marca 100% online, registro de marca em 24h, registro de marca sem burocracia, registro de patente, registro de desenho industrial, registro de programa de computador, registro de software, registro no inpi,